Risque opérationnel

La cyber-menace à l’heure de l’Open Banking : quelle stratégie de défense ?

Créé le

07.06.2018-

Mis à jour le

14.06.2018Face à l’accroissement des risques liés à l’ouverture des systèmes d’informations bancaires, les établissements renforcent leurs outils de prévention et de lutte contre le cyber-risque. Et s’ils mettaient leurs efforts en commun ?

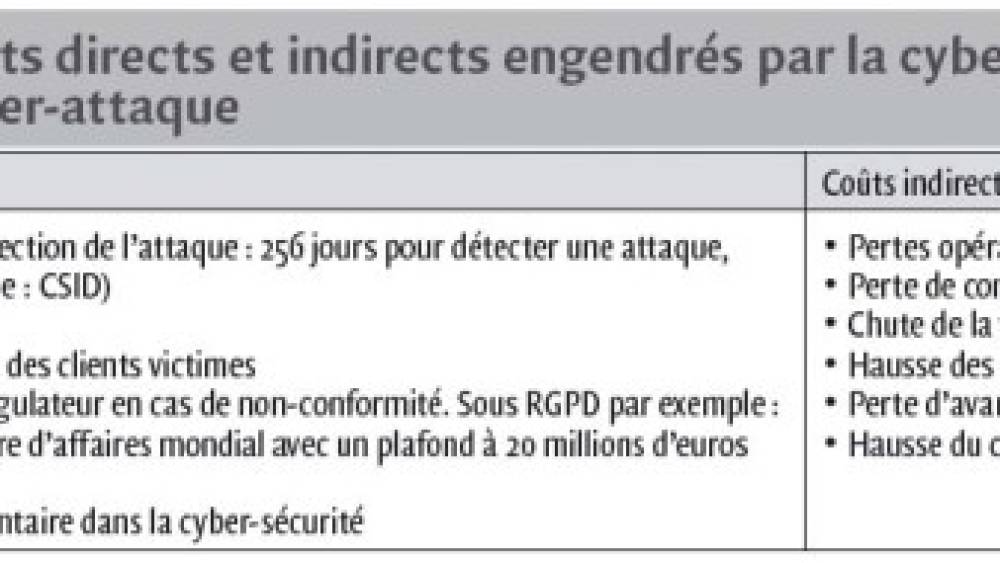

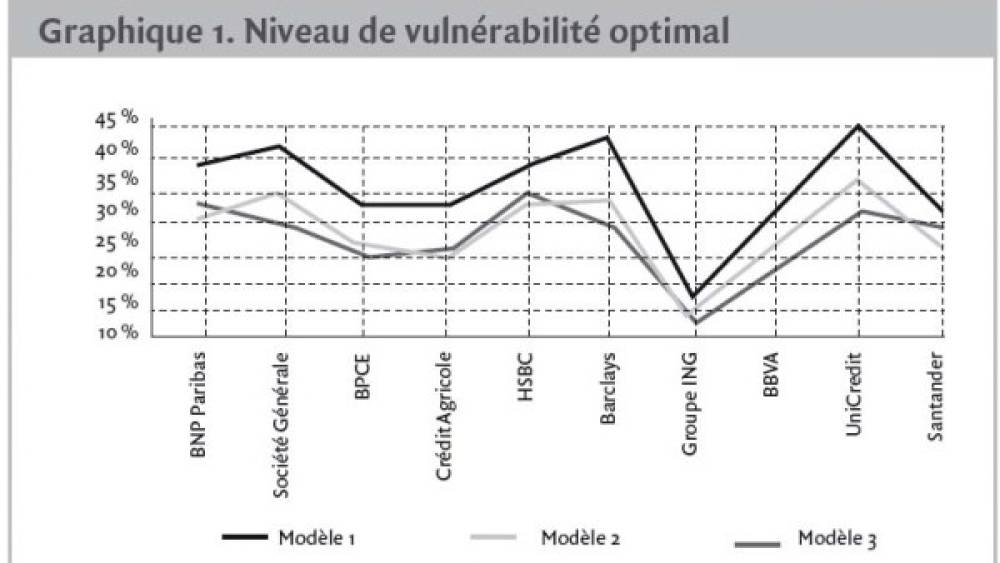

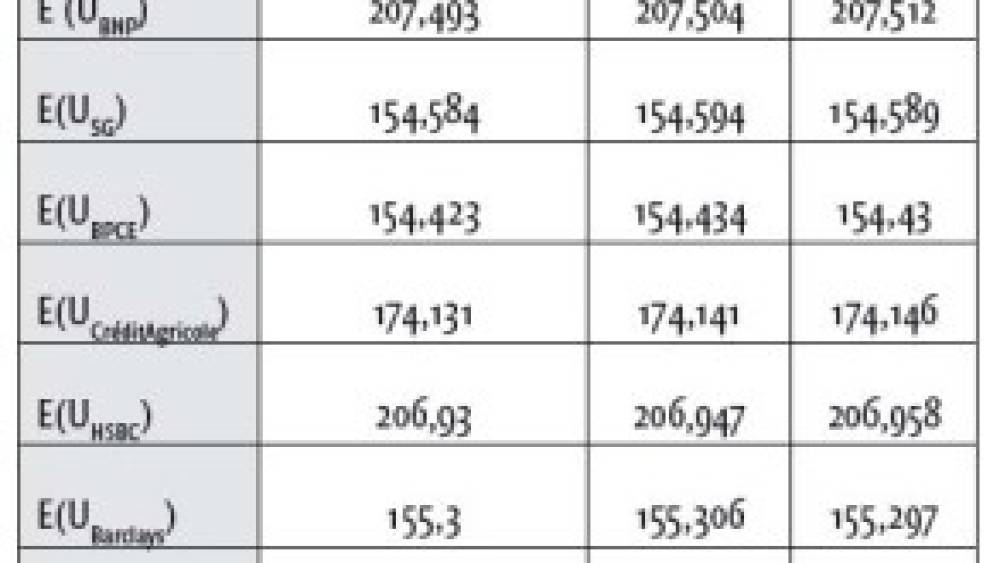

L’open banking concerne l’ouverture des systèmes d'information des établissements financiers et pourrait révolutionner le paysage bancaire actuel. Le partage croissant des données financières et l’interconnexion des infrastructures conduisent à l’émergence de problématiques majeures en matière de risques cyber. À l’ère de la digitalisation des canaux de contact avec les clients et de l’avènement de nouveaux acteurs, la vulnérabilité des établissements bancaires ...